信息安全工程师当天每日一练试题地址:http://www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:http://www.cnitpm.com/class27-6-1.aspx

信息安全工程师每日一练试题(2017/10/2)在线测试:http://www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2017/10/2

信息安全工程师每日一练试题内容(2017/10/2)

试题

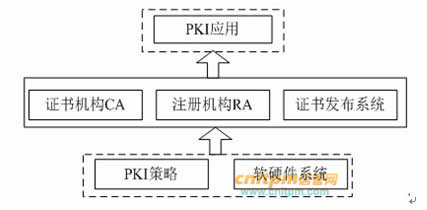

1: 下图所示PKI系统结构中,负责生成和签署数字证书的是(1),负责验证用户身份的是(2)。

(1)A. 证书机构CA

B. 注册机构RA

C. 证书发布系统

D. PKI策略

(2)A. 证书机构CA

B. 注册机构RA

C. 证书发布系统

D. PKI策略

试题解析与讨论:

http://www.cnitpm.com/st/1878729409.html试题参考答案:A、B

试题

2:

以下哪一种人最有可能给公司带来最大的安全风险?()

A.临时工

B.当前员工

C.以前员工

D.咨询人员

试题解析与讨论:

http://www.cnitpm.com/st/260111325.html试题参考答案:B

试题

3:

以下关于安全控制措施的选择,哪一个选项是错误的?()

A.维护成本需要被考虑在总体控制成本之内

B.最好的控制措施应被不计成本的实施

C.应考虑控制措施的成本效益

D.在计算整体控制成本的时候,应考虑多方面的因素

试题解析与讨论:

http://www.cnitpm.com/st/261922826.html试题参考答案:B

试题

4:

以下列出了mac和散列函数的相似性,哪一项说法是错误的?()

A、MAC和散列函数都是用于提供消息认证

B、MAC的输出值不是固定长度的,而散列函数的输出值是固定长度的

C、MAC和散列函数都不需要密钥

D、MAC和散列函数都不属于非对称加密算法

试题解析与讨论:

http://www.cnitpm.com/st/272651119.html试题参考答案:C

试题

5:

甲不但怀疑乙发给他的被人篡改,而且怀疑乙的公钥也是被人冒充的,为了消除甲的疑虑,甲和乙决定找一个双方都信任的第三方来签发数字证书,这个第三方为()

A、国际电信联盟电信标准分部(ITU-T)

B、国家安全局(NSA)

C、认证中心(CA)

D、国家标准化组织(ISO)

试题解析与讨论:

http://www.cnitpm.com/st/2847915378.html试题参考答案:C

试题

6: Which of the following is a distinctive feature of the Secure Electronic Transactions (SET) protocol when used for electronic credit card payments?

A、The buyer is assured that neither the merchant nor any other party can misuse their credit card data.

B、All personal SET certificates are stored securely in the buyer's computer.

C、The buyer is liable for any transaction involving his/her personal SET certificates.

D、The payment process is simplified, as the buyer is not required to enter a credit card number and an expiration date.

试题解析与讨论:

http://www.cnitpm.com/st/2919211401.html试题参考答案:C

试题

7: Of the following alternatives, the FIRST approach to developing a disaster recovery strategy would be to assess whether:

A、all threats can be completely removed.

B、a cost-effective, built-in resilience can be implemented.

C、the recovery time objective can be optimized.

D、the cost of recovery can be minimized.

试题解析与讨论:

http://www.cnitpm.com/st/2954512105.html试题参考答案:B

试题

8: An organization has outsourced its help desk. Which of the following indicators would be the best to include in the SLA?

A、Overall number of users supported

B、Percentage of incidents solved in the first call

C、Number of incidents reported to the help desk

D、Number of agents answering the phones

试题解析与讨论:

http://www.cnitpm.com/st/2984520985.html试题参考答案:B

试题

9: 一个组织使用ERP,下列哪个是有效的访问控制?()

A、用户级权限

B、基于角色

C、细粒度

D、自主访问控制

试题解析与讨论:

http://www.cnitpm.com/st/301435337.html试题参考答案:B

试题

10: 数字签名是对以数字形式储存的消息就行某种处理,产生一种类似于传统手书签名功效的消息处理过程,一个数字签名体制通常包括两个部分,()

A.施加签名和验证签名

B.数字证书和身份认证

C.身份消息加密和解密

D.数字证书和消息摘要试题解析与讨论:

http://www.cnitpm.com/st/3270223694.html试题参考答案:A