2025年10月20日来源:信管网 作者:cnitpm

信息安全工程师案例分析当天每日一练试题地址:www.cnitpm.com/exam/ExamDayAL.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class/27/e6_1.html

信息安全工程师案例分析每日一练试题(2025/10/19)在线测试:www.cnitpm.com/exam/ExamDayAL.aspx?t1=6&day=2025/10/19

点击查看:更多信息安全工程师习题与指导

信息安全工程师案例分析每日一练试题内容(2025/10/19)

阅读下列说明和图,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】

研究密码编码的科学称为密码编码学,研究密码破译的科学称为密码分析学,密码编码学和密码分析学共同组成密码学。密码学作为信息安全的关键技术,在信息安全领域有着广泛的应用。

【问题1】(9分)

密码学的安全目标至少包括哪三个方面?具体内涵是什么?

【问题2】(3分)

对下列违规安全事件,指出各个事件分别违反了安全目标中的哪些项?

(1)小明抄袭了小丽的家庭作业。

(2)小明私自修改了自己的成绩。

(3)小李窃取了小刘的学位证号码、登录口令信息、并通过学位信息系统更改了小刘的学位信息记录和登陆口令,将系统中小刘的学位信息用一份伪造的信息替代,造成小刘无法访问学位信息系统。

【问题3】(3分)

现代密码体制的安全性通常取决于密钥的安全,为了保证密钥的安全,密钥管理包括哪些技术问题?

【问题4】(5分)

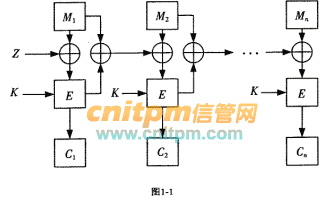

在图1-1给出的加密过程中,Mi,i=1,2,…,n表示明文分组,Ci,i=1,2,…,n表示密文分组,Z表示初始序列,K表示密钥,E表示分组加密过程。该分组加密过程属于哪种工作模式?这种分组密码的工作模式有什么缺点?

信管网考友试题答案分享:

信管网micr******:

一是机密性,即保护数据不受未经授权的用户非法访问。

二是完整性,即保护数据不受未经授权的用户非法篡改。

三是可用性,即保障合法用户能够依权限顺利访问数据。(1)违反了机密性。

(2)违反了完整性。

(3)违反了机密性、完整性和可用性。密钥的产生、存储、加密、分发、更新、注销等。pcbc(明文和密文块链接)。缺点是每一轮加密和解密过程都依赖上一轮,不能实现并行化。

信管网cnit**************:

保密性、完整性、可用性

保密性:保证信息系统仅在已授权的情况下被访问

完整性:保障信息系统在不能破坏、篡改的情况下可以正常使用

可用性:保障信息系统可提供完整服务(1)保密性

(2)完整性

(3)可用性

信管网cnit**************:

机密性:未授权的用户不可访问信息

完整性:未授权的用户不可修改信息

可用性:已授权的用户能够正常访问信息1,机密性

2,完整性

3,可用性密钥分发问题,密钥管理问题分组加密

前面加密过程中的错误会导致后续加密过程全部错误

信管网5488***********:

保密性,完整性,可用性1 保密性

2 完整性

3 保密、完整、可用密钥的生成,分发,管理,保存,销毁。cbc模式。加密效率高,有全0或全1的弱密钥出现的可能

信管网cnit**************:

保密性,完整性,可用性

保密性保证数据的机密性

完整性保证数据是真实未经修改

可用性保证数据是真实可用保密性,完整性,可用性

温馨提示:因考试政策、内容不断变化与调整,信管网提供的以上信息仅供参考,如有异议,请考生以权威部门公布的内容为准!