2022年10月11日来源:信管网 作者:cnitpm

信息安全工程师综合知识大纲考点:常用密码算法

【考点分析】:重点掌握,特别是RSA密码算法。

【考点内容】:

一、DES密码算法

DES(Data Encryption Standard)是一个分组加密算法,支持64比特的明文块加密,其密钥长度为56比特。

三重DES(Triple Data Encryption Algorithm,TDEA)

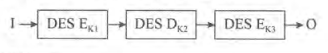

TDEA 算法的工作机制是使用 DES 对明文进行“加密一解密一加密”操作,即对 DES 加密后的密文进行解密再加密,而解密则相反。

设Ek()和Dk()代表DES算法的加密和解密过程,K代表DES算法使用的密钥,I代表明文输入,O代表密文输出,则:

TDEA的加密操作过程如下∶

TDEA的解密操作过程如下∶

二、IDEA密码算法

IDEA (International Data Encryption Algorithm) 是国际数据加密算法的简单记,是一个分组加密算法,其明文和密文分组都是64比特,密钥长度为128比特。该算法的设计思想是“混合使用来自不同代数群中的运算”。

三、AES密码算法

AES (Advanced Encryption Standard) 算法:由美国国家标准技术研究所 (NIST) 发起征集,目的是确定一个非保密的、公开的、全球免费使用的分组密码算法,用于保护下一世纪政府的敏感信息。密码系统支持至少 128 比特长的分组; 密码支持的密钥长度至少为128/192和256比特。

四、RSA密码算法

RSA 算法是非对称算法,在RSA加密算法中,公钥和私钥都可以用于加密消息,用于加密消息的密钥与用于解密消息的密钥相反。RSA算法提供了一种保护网络通信和数据存储的机密性、完整性、真实性和不可否认性的方法。目前,SSH、OpenPGP、S/MIME和SSL/TLS都依赖于RSA进行加密和数字签名的功能。RSA算法在浏览器中使用,能够在不可信任的互联网中建立安全连接。RSA签名验证时网络连接系统中最常见的执行操作之一。

RSA算法基于大整数因子分解的困难性,该算法步骤如下:

第一步,生成两个大素数p和q

第二步,计算这两个素数的乘积n=pq

第三步,计算小于n并且与n互素的整数个数,即欧拉函数φ(n) = (p-1)(q-1)

第四步,选一个随机数e,且满足 1

第五步,计算 d=e⁻¹modφ(n)

第六步,保密d、p和q,而公开n和e,即d作为私钥,而n和e作为公钥

破译 RSA 密码体制基本上等价于分解n。基于安全性考虑,要求n长度至少应为 1024 比特,然而从长期的安全性来看,n的长度至少应2048 比特,或者是 616 位的十进制数。

相关数学概念:

(1)素数

素数又称质数,指在一个大于1的自然数中,除了1和此整数自身外,不能被其他自然数整除的数。 如:2,3,5,7,11,13…

(2)互素

互质,又称互素。若N个整数的最大公因子是1,则称这N个整数互质。

(3)欧拉函数

欧拉函数 φ(n)是小于或等于n的正整数中与n互质的数的数目 如果n = 1, φ(1) = 1;(小于等于1的正整数中唯一和1互质的数就是1本身); 如果n为质数,φ(n) = n - 1;因为质数和每一个比它小的数字都互质。比如5,比它小的正整数1,2,3,4都和他互质; 若m,n互质,则φ(mn) = φ(m)φ(n)

(4)模运算

模运算即求余运算。“模”是“Mod”的音译。和模运算紧密相关的一个概念是“同余”。数学上,当两个整数除以同一个正整数,若得相同余数,则二整数同余。

两个整数a,b,若它们除以正整数m所得的余数相等,则称a,b对于模m同余,记作: a ≡ b (mod m);读作:a同余于b模m,或者,a与b关于模m同余。例如:26 ≡ 14 (mod 12)。

(5)模逆元(模反元素)

一整数a对同余n之模逆元是指满足以下公式的整数b:

ab ≡ 1 (mod n)

整数 a 对模数 n 之模逆元存在的充分必要条件是 a 和 n 互素。

(6)欧拉定理

如果两个正整数a和n互质,则n的欧拉函数 φ(n) 可以让下面的等式成立:

a^φ(n) ≡ 1(mod n)

根据这个定理以及模逆元的概念,可得a的φ(n)-1次方肯定是a关于n的模反元素。

所以a关于n的模反元素必然存在。 比如,3和5互质,而5的欧拉函数φ(5)等于4,所以3的4次方*(81)减去1,可以被5整除(80/5=16)

(7)单向函数

定义:一个可逆函数f:A->B,若它满足:

1.对所有x∈A,易于计算f(x)

2.对”几乎所有x∈A”由f(x)求x极为困难,以至于实际上不可能做到

则称f为一单向函数。

四、国产密码算法

国产密码算法是指由国家密码演剧相关机构自主研发,具有相关知识产权的商用密码算法。目前,已经公布的国产密码算法主要有如下几种:

SM1算法:是一种对称加密算法,分组长度为128比特,密钥长度也为128比特

SM2算法:基于椭圆曲线的非对称加密算法,应用于公钥密码系统。可以用于数字签名、密钥交换、公钥加密

SM3杂凑算法:对长度L ( L<2⁶⁴) 比特的消息m,经过填充、迭代压缩,生成杂凑值,杂凑值输出长度为256比特。

SM4密码算法:是一个分组的对称加密算法。该算法的分组长度为128比特,密钥长度为128比特

SM9算法:是标识密码算法。在表示密码系统中,用户的私钥由密钥生成中心(KGC)根据主密钥和用户标识计算得出,用户的公钥由用户标识唯一确定,因而用户不需要通过第三方保证其公钥的真实性。与基于证书的公钥密码系统相比,标识密码系统中的密钥管理环节可以得到简化。SM9可支持实现公钥加密、密钥交换、数字签名等安全功能

相关真题:

1、设在RSA的公钥密码体制中,公钥为(e,n)=(7,55),则私钥d=( )。

A.11

B.15

C.17

D.23

【信管网参考答案】D

【查看解析】www.cnitpm.com/st/38988572.html

2、SM4算法是国家密码管理局于2012年3月21日发布的一种分组密码算法,在我国商用密码体系中,SM4主要用于数据加密。SM4算法的分组长度和密钥长度分别为().

A.128位和64位

B.128位和128位

C.256位和128位

D.256位和256位

【信管网参考答案】B

【查看解析】www.cnitpm.com/st/5020222146.html

温馨提示:因考试政策、内容不断变化与调整,信管网提供的以上信息仅供参考,如有异议,请考生以权威部门公布的内容为准!