2022年11月05日来源:信管网 作者:cnitpm

点击查看:

2022年下半年信息安全工程师真题答案及解析汇总(综合知识+案例分析)

2022年下半年信息安全工程师案例分析科目将在11月5日下午开考,考后信管网将及时为大家更新2022年下半年信息安全工程师案例分析真题答案解析,目前暂未发布。大家可以收藏该页面,以便估分!

2022年下半年信息安全工程师案例分析真题答案解析

(已更新)

试题一(20分)

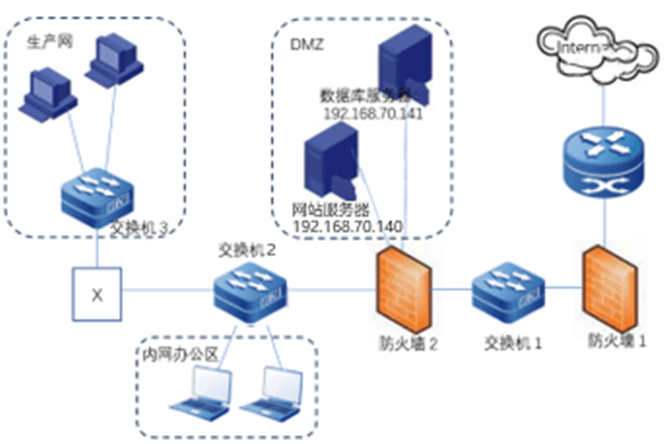

已知某公司网络环境结构主要由三个部分组成,分别是DMZ区、内网办公区和生产区,其拓扑结构如图1-1所示。信息安全部的王工正在按照等级保护2.0的要求对部分业务系统开展安全配置。图1-1当中,网站服务器的IP地址是192.168.70.140,数据库服务器的IP地址是192.168.70.141,信息安全部计算机所在网段为192.168.11.1/24,王所使用的办公电脑IP地址为192.168.11.2.

【问题1】 (2分)

为了防止生产网受到外部的网络安全威胁,安全策略要求生产网和其他网之间部署安全隔离装置,隔离强度达到接近物理隔离。请问图中X最有可能代表的安全设备是什么?

【问题2】(2分)

防火墙是网络安全区域边界保护的重要技术,防火墙防御体系结构主要有基于双宿主主机防火墙、基于代理型防火墙和基于屏蔽子网的防火墙。图1-1拓扑图中的防火墙布局属于哪种体系结构类型?

【问题3】(2分)

通常网络安全需要建立四道防线,第一道是保护,阻止网络入侵,第二道是监测,及时发现入侵和破坏,第三道是响应,攻击发生时确保网络打不垮,第四道是恢复,使网络在遭受攻击时能以最快速度起死回生。请问拓扑图1-1中防火墙1属于第几道防线?

【问题4】(6分)

图1-1中防火墙1和防火墙2都采用Ubuntu系统自带的iptables防火墙,其默认的过滤规则如图1-2所示

Chain INPUT(policy ACCEPT)

Target prot opt source destination

Chain FORWARD (policy ACCEPT)

Target prot opt source destination

Chain OUTPUT (policy ACCEPT)

Target prot opt source destination

(1)请说明上述防火墙采取的是白名单还是黑名单安全策略

(2)图1-2显示的是iptables 哪个表的信息,请写出表名。

(3)如果要设置 iptables 防火墙默认不允许任何数据包进入,请写出相应命令

【问题5】(8分)

DMZ 区的网站服务器是允许互联网进行访问的,为了实现这个目标,王工需要对防火墙进行有效配置。同时王工还需要通过防火墙2对网站服务器和数据库服务器进行日常运维

1)防火墙1应该允许哪些端口通过?

2)请编写防火墙1上实现互联网只能访问网站服务器的iptables 过滤规则

3)请写出王工电脑的子网掩码

4)为了使王工能通过SSH协议远程运维DMZ区中的服务器请编写防火墙2的iptables滤规则。

信管网参考答案:

查看解析:www.cnitpm.com/st/573432133.html

试题二(20分)

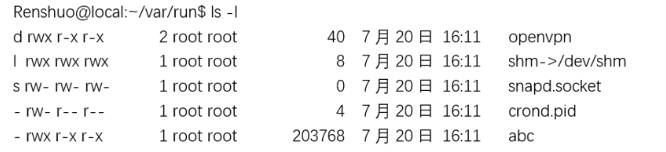

Linux 系统中所有内容都是以文件的形式保存和管理的,即一切皆文件。普通文本音视频二进制程序是文件,目录是文件,硬件设备(键盘、监视器、硬盘、打印机)是文件,就连网络套接字等也都是文件。在Linux Ubuntu 系统下执行Is-l命令后显示的结果如图2-1所示

【问题1】(2分)

请问执行上述命令的用户是普通用户还是超级用户?

【问题2】(3分)

(1)请给出图2-1中属于普通文件的文件名

2)请给出图2-1中的目录文件名

3)请给出图2-1中的符号链接文件名

【问题3】(2分)

符号链接作为 Linux 系统中的一种文件类型,它指向计算机上的另一个文件或文件夹。符号链接类似于Windows 中的快捷方式。如果要在当前目录下,创建图2-1中所示的符号链接,

请给出相应命令

【问题4】(3分)

当源文件(或目录)被移动或者被删除时,指向它的符号链接就会失效

1)请给出命令,实现列出/home 目录下各种类型(如:文件目录及子目录)的所有失效链接

2)在(1)基础上,完善命令以实现删除所有失效链接

【问题5】(10 分)

Linux 系统的权限模型由文件的所有者、文件的组、其他用户以及读(R)、写(w)、执行(x)组成。

1)请写出第一个文件的数字权限表示

2)请写出最后一个文件的数字权限表示

3)请写出普通用户执行最后一个文件后的有效权限

4)请给出去掉第一个文件的‘X’权限的命令。

5)执行(4)给出的命令后,请说明root 用户能否进入该文件

信管网参考答案:

查看解析:www.cnitpm.com/st/5734415382.html

试题三(18分)

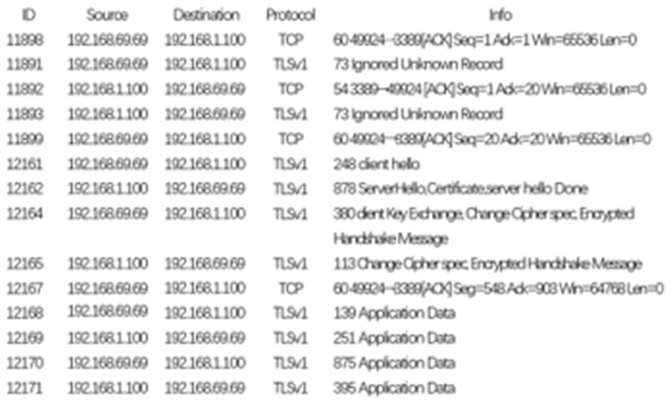

Windows 系统日志是记录系统中硬件、软件和系统问题的信息,同时还可以监视系统中发生的事件。用户可以通过它来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹有一天,王工在夜间的例行安全巡检过程中,发现有异常日志告警,通过查看 NTA 全流量分析设备,找到了对应的可疑流量,请分析其中可能的安全事件。

【问题1】(3 分)

访问 windows 系统中的日志记录有多种方法,请问通过命令行窗口快速访问日志的命令名字(事件查看器)是什么?

【问题2】(2分)

Windows 系统通过事件D来记录不同的系统行为,图3-1的事件ID为4625,请结合任务类别,判断导致上述日志的最有可能的情况。备选项:

A、本地成功登录 B、网络失败登录 C、网络成功登录 D、本地失败登录

【问题3】(2 分)

王工通过对攻击流量的关联分析定位到了图 3-2所示的网络分组,请指出上述攻击针对的是哪一个端口。

【问题4】(3分)

如果要在Wireshark当中过滤出上述流量分组请写出在显示过滤框中应输入的过滤表达式

【问题5】(3分)

Windows 系统为了实现安全的远程登录使用了 tls 协议,请问图 3-2 中,服务器的数字证书是在哪一个数据包中传递的?通信双方是从哪一个数据包开始传递加密数据的?请给出对应数据包的序号。

【问题6】(3分)

网络安全事件可分为有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他事件。请问上述攻击属于哪一种网络安全事件?

【问题7】(2 分)

此类攻击针对的是三大安全目标即保密性、完整性、可用性中的哪一个?

信管网参考答案:

查看解析:www.cnitpm.com/st/5734513539.html

试题四(17分)

网络安全侧重于防护网络和信息化的基础设施,特别重视重要系统和设施、关键信息基础设施以及新产业、新业务和新模式的有序和安全。数据安全侧重于保障数据在开放、利用、流转等处理环节的安全以及个人信息隐私保护。网络安全与数据安全紧密相连,相辅相成。数据安全要实现数据资源异常访问行为分析,高度依赖网络安全日志的完整性。随着网络安全法和数据安全法的落地,数据安全已经进入法制化时代。

【问题1】(6分)

2022年7月21日国家互联网信息办公室公布了对滴滴全球股份有限公司依法做出网络安全宙查相关行政处罚的决定,开出了 80.26 亿的罚单,请分析一下,滴滴全球股份有限公司违反了哪些网络安全法律法规?

【问题2】(2分)

根据《中华人民共和国数据安全法》,数据分类分级已经成为企业数据安全治理的必选题般企业按数据敏感程度划分,数据可以分为一级公开数据、二级内部数据、三级秘密数据四级机密数据。请问一般员工个人信息属于几级数据?

【问题3】(2分)

隐私可以分为身份隐私、属性隐私、社交关系隐私、位置轨迹隐私等几大类,请问员工的薪水属于哪一类隐私?

【问题4】(2分)

隐私保护常见的技术措施有抑制、泛化、置换、扰动和裁剪等。若某员工的月薪为8750元经过脱敏处理后,显示为 5k-10k,这种处理方式属于哪种技术措施?

【问题5】(5分)

密码学技术也可以用于实现隐私保护,利用加密技术阻止非法用户对隐私数据的未授权访问和滥用。若某员工的用户名为“admin”,计划用RSA 对用户名进行加密,假设选取的两个素数 p=47,q=71,公钥加密指数 e=3。请问:

1)上述 RSA加密算法的私钥是多少?

2)请给出上述用户名的16进制表示的整数值。

3)直接利用(1)中的公钥对(2)中的整数值进行加密是否可行?请简述原因

4)请写出对该用户名进行加密的计算公式

信管网参考答案:

查看解析:www.cnitpm.com/st/5734613909.html

更多有关2022年下半年信息安全工程师案例分析真题答案解析的内容,请关注信管网信息安全工程师考试真题栏目。

相关阅读:2022年下半年信息安全工程师综合知识真题答案解析

温馨提示:因考试政策、内容不断变化与调整,信管网提供的以上信息仅供参考,如有异议,请考生以权威部门公布的内容为准!